تعریف سیستم عامل لینوکس (Linux) چیست؟

تشریح اینکه واقعا لینوکس چه هست و چه نیست را بگذارید برای مبحثی دیگر ، بنا به دلایل بسیار زیاد سیاسی و فنی اینکه واقعا لینوکس چیست یک مبحث بسیار بسیار طولانی خواهد شد که فعلا در حیطه صحبت های ما نیست . اما این هم درست نیست که فقط بگوییم لینوکس یک سیستم عامل مثل سیستم عامل های دیگر است .

خوب ما سیستم عامل های زیادی مثل ویندوز ، Mac OS ، MS-DOS ، Sun Solaris و غیره را داریم و اگر بگوییم لینوکس هم مثل آنهاست تا حدی بی انصافی کرده ایم. لینوکس نه یک برنامه تکی مثل Microsoft Word است و نه یک مجموعه برنامه مثل Microsoft Office ، لینوکس یک رابط بین سخت افزارهای کامپیوتر و برنامه هایی است که بر روی آن اجرا می شوند است .

البته این کاری است که هر سیستم عامل دیگری نیز انجام می دهد اما در ادامه در خصوص ویژگیهای منحصر به فرد لینوکس صحبت خواهیم کرد ، هدف بیشتر استفاده کاربردی از این سیستم عامل است تا بررسی تاریخچه کامل و بحث و جدل های جانبی آن ، پس به ادامه مقاله توجه کنید.

تاریخچه لینوکس چیست؟

هر چند که در آموزش لینوکس ، دونستن تاریخچه این سیستم عامل چندان کمکی به شما نمی کنه اما پیشنهاد می کنم کمی با این قسمت ارتباط بگیرید و درکی از نحوه به وجود اومدن لینوکس داشته باشید. زمانیکه لینوس توروالدس در دانشگاه هلسینکی مشغول به تحصیل بود ، از نسخه ای از سیستم عامل UNIX به نام MINIX استفاده می کرد.

لینوس توروالدس و سایر کاربرانی که با این سیستم عامل یعنی MINIX کار می کردند برای سازنده MINIX که کسی جز آندرواس تنن باوم ( حتما کتاب شبکه های کامپیوتری وی را در دانشگاه مطالعه کرده اید ) نبود درخواست هایی برای اعمال تغییرات بر روی این سیستم عامل و توسعه و بهبود آن ارسال کردند اما تنن باوم این کار را ضروری نمی دانست. همین موضوع باعث شد که لینوس تصمیم بگیرد که سیستم عامل خود را ایجاد کند و آن را به گونه ای طراحی کند که از نظرات و پیشنهادات سایر کاربران برای بهبود آن بصورت دائمی استفاده شود. و این آغازی بر ایده سیستم عامل لینوکس بود.

فلسفه وجود لینوکس چیست؟

البته فلسفه اینکه از کاربران برای نظرت و پیشنهاداتشان سئوال کنید و آنها را در بهبود برنامه های کامپیوتری استفاده کنید کار جدیدی نبود. شخصی به نام ریچارد استالمن که در موسسه فناوری اطلاعات ماساچوست کار می کرد. وی از چنین طراحی به شدت حمایت می کرد و از سال 1970 هم بصورت جدی در نرم افزارهای کامپیوتری از این ایده استفاده می کرد.

این شخص پیشگام مفهومی به نام نرم افزار آزاد یا Free Software در دنیا بود البته در این مفهوم منظور از آزاد یا Free را رایگان بودن برداشت نکنید ، منظور در اینجا هزینه صفر نیست بلکه منظور آزادی نرم افزار است. برای چنین شخصی با چنین ایده ای طبیعی بود که مشکلات زیادی هم در میان بود و ادامه کار را برای وی سخت می کرد ، اما ریچارد دست از کار بر نمی داشت تا اینکه در سال 1984 از دانشگاه MIT بیرون آمد و ایده ای به نام GNU را ارائه کرد.

ایده اصلی GNU در این است که نرم افزارها را بصورت رایگان برای استفاده بنویسید ، توزیع کنید و دستکاری کنید. شش سال بعد لینوس توروالدس نیز همین ایده را پیش گرفت با این تفاوت که وی سیستم عاملی نوشته بود که دارای همین خصوصیات GNU بود یعنی سیستم عاملی که برای استفاده رایگان است ، شما می توانید آن را دستکاری کنید و براحتی و بدون هزینه ای توزیع کنید .

هسته یا Kernel لینوکس یست؟

در اینجا بایستی به این نکته اشاره کنیم که نقطه اصلی و کانون اصلی یک سیستم عامل هسته یا Kernel آن است . بدون اینکه وارد جزئیات این موضوع شویم فقط به یک تعریف ساده در خصوص Kernel بسنده می کنیم ، این Kernel است که به پردازنده کامپیوتر شما که کنترل کامپیوتر را بر عهده دارد می گوید که چه کاری را می خواهید با نرم افزار انجام دهید و نرم افزار باید چه کاری انجام دهد ؟

در صورت عدم وجود Kernel هیچ نرم افزاری نمی تواند کار کند و وجود نرم افزارها نمی تواند باعث کارکرد درست سیستم عامل شود . برای اینکه درک بهتری از مفهوم Kernel داشته باشید با یک مثال عملی و محیط واقعی این مفهوم را در نظر بگیرید. در شهر اهواز یک محله به نام لشگرآباد وجود دارد که فلافل فروشی هایی دارد که در دنیا بی نظیر هستند ، پیشنهاد می کنم حتما سری به این محله بزنید .

با ورود به این خیابان معروف شما می توانید به انتخاب خود به یکی از این فلافل فروشی ها بروید که بصورت کاملا سلف سرویس هستند یعنی اینکه شما براحتی نان باگت را بر می دارید و آن را خالی می کنید و هر چقدر دوست داشتید در آن فلافل ، کاهو، ترشی ، بادمجان ، سیب زمینی ، خیار شور و ... پر می کنید و نوش جان می کنید .حال فرض کنید که اگر در این میان نان باگت وجود نداشته باشد چه اتفاقی می افتد؟

تمامی محتویات پراکنده و غیرقابل مدیریت خواهند بود و فلافل بدون نان هم بی معنی است. همین مفهوم برای Kernel هم صادق است ، Kernel همان نان است در فلافل و اگر نباشد نرم افزارها نمی توانند کار کنند و دیگر کنترلی بر روی سخت افزارها و نرم افزارهای موجود وجود نخواهد داشت بر عکس این موضوع هم صادق است ، نان باگت بدون فلافل هم بی معنی است ، پس Kernel هم به نرم افزارها نیازمند است تا بتواند مورد استفاده قرار بگیرد.

نظرات سازندگان لینوکس در مورد لینوکس چیست؟

خوب مفهوم نان باگت و فلافل را به خاطر دارید ؟ در سال 1991 اتفاق جالبی رخ داد ، لینوس توروالدس نان باگت داشت اما فلافل نداشت ! از طرفی دیگر ریچارد استالمن فلافل داشت اما نان باگت نداشت ! بله ، با همین مثال ساده شما حتما متوجه شدید که منظور چیست ، در سال 1991 لینوس توروالدس Kernel خود را نوشته بود اما برای آن نرم افزاری ننوشته بود که بتواند با آن کار کند و از طرفی دیگر ریچارد استالمن و پروژه GNU تا دلتان بخواهد نرم افزار و برنامه داشتند اما Kernel برای آنها نداشتند. بهتر است این شرایط را از زبان هر یک از این دو نفر بخوانیم :

- لینوس توروالدس : متاسفانه وجود Kernel به تنهایی راه به جایی نخواهد برد ، برای اینکه یک سیستم بتواند کار کند نیاز به shell ، Compiler ، Library و خیلی چیزهای دیگر داریم.

- ریچارد استالمن : قلب GNU هنوز برای استفاده های تجاری و تولیدی آماده نیست. خوشبختانه یک Kernel دیگر وجود دارد که به آن لینوکس می گویند . بنابراین با ترکیب کردن نرم افزارهای ضروری که توسط GNU در کمبریج و ماساچوست تولید می شوند و یک Kernel که توسط لینوس توروالدس از هلسینکی نوشته شده است لینوکس متولد شد. به دلیل فاصله مکانی که بین Kernel ای که توسط لینوس نوشته شده بود و برنامه های GNU ، راهکار اتصال اینها صرفا بستر اینترنت بود ، ما می توانیم بگوییم که سیستم عامل لینوکس در اینترنت زندگی پیدا کرد و به وجود آمد. اینترنت بستری را فراهم می کند که تمامی برنامه نویس های دنیا بتوانند بر روی این پروژه کار کنند و همین باعث شده است که لینوکس به شکل امروزی خود در بیاید.

لینوکس و گنو (GNU) چگونه ترکیب شدند یا گنو لینوکس چیست؟

در اواخر سال 1991 لینوس توروالدس Kernel خود را با استفاده از چندین برنامه ای که توسط پروژه GNU ایجاد شده بودند ترکیب کرد و این ترکیب زمینه ای ایجاد کرد که بتواند کاری که بر روی این سیستم عامل جدید انجام داده بود را به دیگران نمایش دهد. اولین نفراتی که برای نمایش اولین نسخه Linux دعوت شده بودند می دانستند که لینوس قصد دارد چیز جدیدی به آنها نمایش دهد ، در این نقطه از کار لینوس به کسانی نیاز داشت تا وی را در پروژه خود کمک کنند .چپ

لینوس در سال 1991 این حرف را زد : ببینید چه پروژه جالبی است ؟ تصور کنید که سیستم عاملی دارید که خودتان می توانید بر اساس نیازهایتان آن را تغییر دهید ! این حرف می تواند برای شمایی که در حال خواندن این متن هستید هم گفته شود.مردمی از سراسر دنیا تصمیم گرفتند وی را در پروژه ای که ایجاد کرده بود کمک کنند. البته در آن زمان صرفا کسانی که برنامه نویس های قدرتمند کامپیوتر بودند و دانش بسیاری در این زمینه داشتند می توانستند برای نسخه اولیه لینوکس برنامه نویسی کنند. این عده شروع کردند به ارائه کردن کمک هایی که لینوس نیاز داشت.

با گذشت زمان ، همینطور نسخه های بالا و بالاتری از لینوکس ارائه می شد ، عده ای نرم افزارهایی می نوشتند که ویژه این سیستم عامل بود و فقط و فقط بصورت اختصاصی بر روی لینوکس اجرا می شد. برنامه نویس ها شروع به نوشتن Driver ها برای کارت گرافیک ، کارت صدا و سایر سخت افزارهایی کردند که این سیستم عامل بر روی آن وجود داشت. با این وجود در اوایل دهه 1990 لینوکس نتوانست از حوزه GURU فراتر برود. GURU یک اصطلاح است که یعنی اینکه هر کسی با حداقل دانش فنی بتواند لینوکس یا نرم افزارهای مرتبط با آن را نصب کند. در آن زمان شما می بایستی حتما دانش لازم در حوزه تخصصی کامپیوتر را داشته باشید تا بتوانید سیستم عامل لینوکس را نصب کنید.

دلیل محبوبیت زیاد لینوکس چیست؟

در آن زمان سایر شرکت هایی که در زمینه تولید سیستم عامل فعالیت می کردند محصول خود را در قالب یک عدد CD یا مجموعه ای از فلاپی دیسک ها در اختیار مشتریان خود قرار می داند و در کنار آن هم یک راهنمای نصب کوچک قرار می دادند ، مشتری با استفاده از این راهنما و CD که در اختیار داشت براحتی سیستم عامل خود را در کمتر از یک ساعت بر روی PC خود نصب و راه اندازی می کرد.

در این روش تنها دانشی که برای کاربر نیاز بود ، دانش خواندن بود. این شرکت ها از بدون تشکیل چنین ذهنیتی که کاربری سیستم عامل بایستی ساده باشد را در سر داشتند اما لینوس توروالدس چنین ذهنیتی را در زمان ایجاد Linux نداشت .در واقع Linux برای توروالدس یک تفریح و سرگرمی بود .

بعد ها ، شرکت های متعدد از نسخه Red Hat لینوکس خوششان آمد و متوجه شدند که می توانند از لینوکس به عنوان یک سیستم عامل مانند سایر سیستم عامل های موجود در بازار استفاده کنند. آنها کاری کردند که با استفاده از یک سری دستورهای خاص و بر اساس یک سری راهنماهای ساده کاربران بتوانند Red Hat را براحتی مثل سایر سیستم عامل ها بر روی سیستم نصب کنند و در این کار موفق شدند.لینوکس هیچوقت نتوانست یک GURU کامل شود و این به دلیل ماهیت اصلی آن بود ، کاربر باید بتواند سیستم عامل را براحتی مورد تغییر قرار دهد.

جایگاه امروزی لینوکس چیست؟

امروزه در بیشتر نقاط دنیا از لینوکس به عنوان یک سیستم عامل قابل اعتماد و انعطاف پذیر یاد می شود و استفاده از این سیستم عامل بسیار معمول شده است به ویژه اینکه سیستم عامل لینوکس به عنوان یک سرور رایگان می تواند مورد استفاده قرار بگیرد و به همین دلیل یکی از محبوب ترین سیستم عامل های شبکه امروزی به حساب می آید. وقتی شما از وب سرور لینوکس استفاده می کنید ، می توان به جرات گفت که Downtime شما به حداقل خواهد رسید ، من خودم علاقه زیادی به سیستم عامل های مایکروسافت دارم

اما بر خلاف سرویس های مایکروسافتی که با انجام هر تغییری شما بایستی یک بار سیستم عامل را Reboot کنید بعضا وب سرورهای لینوکسی وجود دارند که سالها بدون نیاز به انجام کوچکترین تغییری می توانند بدون وقفه فعالیت کنند و فقط در زمان هایی که نیاز به انجام برخی تعمیرات روزمره می باشد کمی Downtime داشته باشند.

یکی دیگر از دلایلی که عنوان شد و باعث گسترش هرچه بیشتر استفاده از سیستم عامل لینوکس در شبکه های کامپیوتری شد ، رایگان بودن و صرفه اقتصادی موجود در آن بود. شما همان لینوکسی را که در خانه و بر روی PC نصب می کنید را می توانید در شبکه و در قالب یک سرور سازمانی مورد استفاده قرار بدهید و هزینه ای که بابت بسته های نرم افزاری آن پرداخت می کنید می تواند با یکدیگر برابر باشد.

پس نکته در اینجاست که لینوکس دارای قابلیت اعتماد بالا و هزینه بسیار پایین است. خوب اگر تا اینجای مطلب را با ما بوده اید ، قطعا عزم خود را جزم کرده اید که لینوکس را یاد بگیرید. هر تجربه قبلی که در استفاده از لینوکس تا کنون داشته اید باعث می شود که در این راه به ایده های جدید و جالب تری دست پیدا کنید و تعداد راهکارهایی که برای حل مشکلات خود با استفاده از این سیستم عامل پیدا می کنید بسیار بیشتر خواهد شد.

همانطور که قبلا هم اشاره کردیم ، Linux جزوی از خانواده سیستم عامل های UNIX است . UNIX بصورت ویژه برای استفاده حرفه ای ها طراحی شده است .شما در همین حین که این دوره آموزشی را با ما جلو می روید تا حدودی با مفاهیم UNIX نیز آشنا خواهید شد اما این بدین معنا نیست که سیستم عامل لینوکس یک سیستم عامل صرفا برای حرفه ای ها است بلکه بیشتر نسخه های جدیدی که از لینوکس منتشر می شود تا جایی که ممکن است طوری طراحی می شود که کاربر پسند باشند و کاربران عادی نیز بتوانند از آنها براحتی استفاده کنند .

خوب تا اینجا با مبانی لینوکس و چیستی آن آشنا شدید و متوجه شدید که چقدر این سیستم عامل می توان قدرتمند باشد ، از این به بعد و در مقالات بعدی به سراغ این خواهیم رفت که چگونه از این سیستم عامل استفاده کنیم ، در قدم اول نصب این سیستم عامل را با هم یاد خواهیم گرفت ، امیدوارم مورد توجه شما قرار گرفته باشد.

لینوکس یک سیستم عامل است و سیستم عامل به معنی این است که مجموعه ای از برنامه ها هستند که با سخت افزار کامپیوتر ارتباط برقرار می کنند و بعضا پیش زمینه اجرا نرم افزارهای دیگری می شوند. یک سیستم عامل شامل برنامه های بنیادی می باشد که برای اجرای دستورالعمل های کاربران و برقراری ارتباط با کاربران مورد نیاز هستند ، برای مثال برای خواندن و نوشتن اطلاعات بر روی هارد دیسک ، پرینتر و حتی Tape ، مدیریت حافظه و حتی اجرای سایر نرم افزارها این برنامه های بنیادی مورد نیاز هستند. مهمترین قسمت یک سیستم عامل هسته یا Kernel آن سیستم عامل است.

در یک سیستم GNU//Linux در واقع Linux سیستم عامل ما و در نقش هسته یا Kernel فعالیت می کند. اما باقی اجزای این سیستم شامل برنامه های متنوعی می باشد که اکثر آنها تحت لیسانس یا تابع قوانین GNU هستند که ما از این به بعد آن را با عنوان پروژه GNU می شناسیم . اما چرا ما همیشه با عنوان GNU//Linux این پروژه را نام می بریم ؟ دلیل این موضوع این است که سیستم عامل لینوکس بدون داشتن نرم افزارهایی که توسط پروژه GNU ایجاد شده اند تقریبا هیچ کار خاصی نمی تواند انجام دهد بنابراین ما همیشه Linux را در کنار پروژه GNU قرار می دهیم تا با همدیگر یک مجموعه کامل را تشکیل دهند.

به نظر من و خیلی از دوستان دیگر بهتر است وقتی اسم لینوکس را می بریم آن را به شکل گنو لینوکس عنوان کنیم. فرض کنید سیستم عامل ویندوز را نصب کرده اید و هیچ نرم افزار جانبی بر روی آن نصب نشده است ، حتی مجموعه Notepad ، Paint ، Media Player و ... را در این سیستم عامل ندارید ! این دقیقا شرایطی است که شما زمانیکه لینوکس را بصورت خام نصب می کنید برای شما به وجود می آید اما GNU یعنی اضافه شدن Office ، Photoshop ، Outlook و ... به سیستم عامل خام ... البته مثال را با لینوکس جلو ببریم بهتر است و فقط برای مثال ویندوز را گفتیم که تصویر بهتری از موضوع داشته باشید.

قبلا در مقاله ای در خصوص تاریخچه به وجود آمدن سیستم عامل لینوکس در انجمن لینوکس و سیستم های متن باز مقاله ای نوشته ام و همچنین مقاله ای در خصوص مقایسه سیستم عامل لینوکس و یونیکس نیز به تازگی نوشته ام تا درک بهتری از تفاوت این دو سیستم عامل داشته باشید اما بصورت کلی سیستم عامل لینوکس برگرفته ای از سیستم عامل یونیکس است. از بدو به وجود آمدن سیستم عامل لینوکس ، این سیستم عامل بصورت Multi-Tasking و Multi User طراحی و پیاده سازی شد.

همین موضوع باعث شد سیستم عامل لینوکس با سایر سیستم عامل های موجود تفاوت های واضحی داشته باشد. اما نکته جالب در خصوص لینوکس که تصورش کمی سخت به نظر می رسید این بود ( و البته هست ) که لینوکس در مقایسه با سایر سیستم عامل های موجود در دنیا ، دارای مالک خاصی نبود و هیچ شرکت یا سازمان خاصی مالکیت آن را بر عهده نداشته و ندارد. بیشتر برنامه نویسی هایی که برای این سیستم عامل انجام می شود توسط برنامه نویس های داوطلب و علاقه مند انجام می شود.

منظور از توزیع در لینوکس چیست؟

نسخه های متعدد و متفاوتی از لینوکس وجود داردهمانطور که قبلا هم اشاره شد هسته این سیستم عامل را می توان به دلخواه تغییر داد و دستکاری کرد و به همین دلیل هر کس یا هر شرکتی می تواند نسخه لینوکس مخصوص به خود را توزیع و روانه بازار کند به هر یک از از این نسخه های متفاوت یک توزیع یا Distribution از لینوکس گفته می شود.

بر خلاف سایر سیستم عامل هایی که در بازار هستند و توسط یک شرکت کنترل ، توزیع و مدیریت می شوند هسته لینوکس بصورت متمرکز مدیریت نشده است و استفاده و تغییر دادن آن نیز آزاد است. برخی از سازمان ها برنامه نویسانی دارند که لینوکس را برای سازمان خود بصورت خاص تغییر می دهند و این نسخه صرفا در اختیار همان سازمان قرار دارد توجه کنید که به این محصول توزیع یا Distribution گفته نمی شود ، یکی از ملاک هایی که ما می توانیم به یک محصول Distribution بگوییم این است که محصول بصورت عمومی و رایگان ارائه شود.

معمولا توزیع ها برای استفاده در موارد خاص و به دلایل خاص ایجاد می شوند و برای برطرف کردن یک نیاز طراحی می شوند. نسخه های متعددی از لینوکس وجود دارد که برای مثال بصورت ویژه برای نصب بر روی سرور ها و ارائه سرویس هایی با حجم کاری بالای وب به کار می روند ، این نسخه برای پردازش ترافیک های سنگین وب طراحی می شود. برخی از این نسخه ها کاربردهای شبکه ای دارند و در جایی استفاده می شوند که امنیت یک اولویت به حساب می آید. در واقع لینوکس امروزه به عنوان هسته اصلی بسیاری از فایروال های پیشرفته مورد استفاده قرار می گیرد! جالب اینجاست که نسخه هایی از لینوکس وجود دارند

که می توان آنها را بر روی یک سیستم عامل دیگر مثل ویندوز نصب کرد و کاربران ویندوز می توانند بصورت همزمان از لینوکس و ویندوز استفاده کنند.در این میان نسخه هایی از لینوکس نیز وجود دارد که بر روی کامپیوترهای Macintosh نصب می شوند. همچنین یکی دیگر از محل هایی که لینوکس بسیار به چشم می آید در Device ها یا تجهیزات شبکه است . برای مثال در Router ها ، Switch ها ، سیستم های تلفن ، گوشی های هوشمند، سیستم های GPS و چیزهایی شبیه به آن ، این لینوکس است که هسته اصلی تمامی آنها را ایجاد کرده است.

حتی نامگذاری هایی که برای انواع توزیع های لینوکس وجود دارند نیز بسیار متنوع و در برخی اوقات بامزه هستند مثلا نسخه لینوکسی به نام SAMURAI وجود دارد. توزیع هایی از لینوکس نیز وجود دارند که بصورت ویژه برای استفاده در PC ها طراحی شده اند و مورد استفاده قرار می گیرند.

محبوب ترین و پرکاربردترین توزیع لینوکس چیست؟

انتخاب توزیع لینوکس یک چیز کاملا سلیقه ای است. این انتخاب کاملا بستگی به این دارد که شما از لینوکس چه انتظاراتی دارید ، و در جواب به این سئوال یک جمله می توان گفت ، بستگی دارد .برای اینکه بتوانید یک نسخه متناسب با نیاز خود انتخاب کنید بایستی سئوالات زیر را ابتدا از خود بپرسید و بر حسب آن توزیع لینوکس مورد نظرتان را را انتخاب کنید :

- آیا پایه و اساس کد توزیع مورد نظر قابل اتکا و اعتماد است ؟

- آیا مرتبا مورد تغییر واقع می شود؟

- آیا بروزرسانی بسته های نرم افزاری آن راحت است ؟ ( مثلا قابلیت های apt-get در Debian و Yum در Red Hat)

- آیا بروز رسانی آن از یک نسخه به نسخه بالاتر راحت است ؟

- آیا برنامه نویس های زیادی برای آن نرم افزار تولید کرده اند ؟

فراموش نکنید که هیچ نسخه بهترینی در لینوکس وجود ندارد . برای درک بهتر این موضوع به این مثال توجه کنید : شما وقتی که به کوهنوردی می روید ، کفش کوهنوردی ، کوله ، لباس بادگیر و ضد آب می پوشید وقتی برای یک مهمانی دعوت می شوید کت و شلوار و کفش رسمی می پوشید و وقتی هم که به ورزش می روید لباس گرمکن و کفش ورزشی به پا می کنید و در نهایت برای انجام کارهای روزمره خودتان هم لباس مخصوص خود را دارید .

این دقیقا چیزی است که در لینوکس مشاهده می کنید ، اینکه چه نسخه ای از لینوکس جوابگوی کار شما است کاملا به این بستگی دارد که شما از لینوکس چه انتظاری دارید و در کجا می خواهید از لینوکس استفاده کنید ؟ لینوکس برای هر محیطی یک محصول ویژه آن دارد.اکثر کاربران لینوکس ترجیح می دهند که از نسخه های شناخته شده لینوکس استفاده کنند. این نسخه ها معمولا دارای پشتوانه قویتری نسبت به تیم های پشتیبانی سایر توزیع های لینوکس هستند. یکی از دلایلی که از سیستم عامل های مایکروسافت بیشتر استفاده می شود این است که یک شرکت قوی پشتیبان دارد و این یک معیار مهم برای انتخاب یک سیستم عامل می باشد.

همیشه بین این سیستم عامل ها و طرفداران آن ها حرف و حدیث های زیادی وجود دارد اما معمولا بیشترین تخریب در این میان را شرکت مایکروسافت انجام می دهد و سعی بر این دارد که به مردم القا کند که سیستم عامل لینوکس ، سیستم عامل قابل اعتمادی نیست و شما نیازی به این سیستم عامل ندارید.

اما من در اینجا نه از ویندوز دفاع می کنم و نه از لینوکس اما اعتقاد دارم که قطعا لینوکس می تواند تمامی نیازهای کاربری و سروری یک سازمان را بصورت کامل برطرف کند. در ادامه به معرفی نسخه های محبوب و قابل اتکای لینوکس می پردازیم که بر حسب نوع استفاده طبقه بندی شده اند :

- لینوکس فدورا چیست؟ محبوبیت در حوزه دسکتاپ لینوکس

- لینوکس اوبونتو چیست؟ محبوبیت در زمینه دسکتاپ

- لینوکس مینت چیست؟ محبوبیت بیشتر در زمینه دسکتاپ

- لینوکس ردهت چیست؟ محبوبیت بیشتر در زمینه سرور

- لینوکس دبین چیست؟ محبوبیت بیشتر در زمینه سرور

- لینوکس اوپن سوزه چیست؟ محبوبیت بیشتر در زمینه سرور

- لینوکس اسلک ویر چیست؟ محبوبیت بیشتر در زمینه سرور

- لینوکس سنت اوس چیست؟ محبوبیت بیشتر در زمینه سرور

- توزیع VMWare ( محبوبیت بیشتر در زمینه مجازی سازی )

- لینوکس Xen چیست؟ محبوبیت در زمینه سرور و مجازی سازی

قطعا چه در این مقاله و چه در مقالات دیگر نمی توانیم تمامی توزیع های مختلف لینوکس را مورد بررسی قرار بدهیم ولی پیشنهاد ما گذراندم دوره های آموزش لینوکس lpic1 وlpic2 است .با توجه به اینکه قصد داریم سری مقالات خود را بر اساس یک توزیع شناخته شده پیش ببریم بنابراین در این سری مقالات صرفا از یک نسخه استاندارد از لینوکس استفاده خواهیم کرد که براحتی بتوان آن را بر روی PC نصب کرد. چندین توزیع شناخته شده و مشهور در زمینه سیستم عامل های Desktop لینوکس وجود دارند. قطعا راجع به این نسخه های شناخته شده اطلاعاتی دارید

و در قسمت قبلی نیز معروف ترین های آنها را معرفی کردیم ، در واقع هر یک از اسامی که در بالا در زمینه سیستم عامل لینوکس گفته شد بر اساس نام شرکت یا سازمانی است که این توزیع را تولید کرده است . برای مثال Red Hat یک شرکت است. همانطور که گفته شد توزیع های لینوکس بسیار گسترده اند و حتی لینوکس هایی وجود دارند که بر اساس منطقه یا زبان یا کشور خاصی بومی سازی شده اند

حتی در ایران نیز ما نسخه های بومی سازی شده از همین لینوکس را داریم که بعضا برخی اوقات از آنها به عنوان سیستم عامل ملی نیز نام برده می شود در پایین لیستی از نسخه های لینوکسی که به زبان پارسی بومی سازی شده اند را به همراه توضیحات مختصری می توانید مشاهده کنید :

-

آریوس لینوکس یا Arios : آریوس از دو کلمه آریو و OS تشکیل شدهاست و آریوس را میتوان سیستم عامل آریایی و یا سیستم عاملی از ایران ترجمه کرد. آریوس یک بستهبندی مجدد (remix) از توزیع اوبونتو است. برنامههای اضافی، تقویم خورشیدی، قلمهای پارسی و اشعار شاعران ایرانی از جمله امکاناتی است که به آریوس اضافه میشود. آریوس تلاش میکند برنامههای نوشته شده به دست برنامهنویسان ایرانی را ترویج نماید. ( به نقل از ویکیپدیا فارسی )

-

پارسیدورا Parsidora : پارسیدورا یک سیستم عامل بر پایه گنو/لینوکس است که شامل مجموعه ای از آخرین نرم افزارهای آزاد و منبع باز می باشد. پارسیدورا نسخه ترکیبی و منبعث شده از فدورا است. این توزیع کاملا سازگار با فدورا است. در این توزیع سعی شده است که نیاز های کاربران فارسی زبان و ایرانیان به طور مناسبی پاسخ داده شود. پارسیدورا همیشه برای هر کسی برای هر استفاده, ویرایش و پخش آزاد است. ( به نقل از وب سایت پارسیدورا)

-

پارسیکس Parsix : نام یک توزیع زنده از گنولینوکس است که برگرفته از گنولینوکس کانوتیکس و مبتنی بر دبیان میباشد و از میزکار کامل گنوم به عنوان میزکار پیشگزیده استفاده شدهاست و کلیه بستههای نرمافزاری لازم برای یک توزیع مخصوص میزکار را داراست.علاوه بر زبانهای متعدد، پارسیکس بهطور پیشگزیده از صفحه کلید فارسی پشتیبانی کرده و میتوانید در آن فارسی تایپ نمایید.پارسیکس را میتوانید بر روی دیسک سخت خود نصب کرده و از آن به عنوان سیستمعامل کامپیوتر خود استفاده کنید. پارسیکس گنو/لینوکس ابتدا برای کاربران فارسی زبان طراحی شدهبود ولی در حال حاضر دارای جامعه کاربری فعال از سرتاسر جهان میباشد. ( به نقل از ویکیپدیا فارسی)

-

لینوکس شریف : نام توزیعی دو زبانه (فارسیانگلیسی) از لینوکس است که بر پایهٔ گنولینوکس بنا شدهاست. این توزیع که در شرکت فارسیوب شریف با توجه به نیازهای بومی کاربران ایرانی و فارسیزبان تهیه شده، پس از طی مراحل آزمون نسخههای آزمایشی، در ۷ خرداد ۱۳۸۵ به طور رسمی در دانشگاه صنعتی شریف معرفی شد. نسخهٔ ۲ این توزیع بر پایهٔ فدورا کر ۴ بنا شده است که بنا به استانداردهای امروزین، نسخهای بسیار قدیمی به حساب میآید. استفاده از ابزارهای قدیمی چون فایرفاکس ۱، کرنل ۲.۶.۱۶ و اپن آفیس دو ، آن را برای استفاده امروزی غیرکارامد میسازد.در این توزیع از محیط رومیزی گنوم که ۷۶٫۴۸ درصد آن به فارسی ترجمه شده، استفاده میشود. ( به نقل از ویکیپدیا فارسی )

-

سیستم عامل گیکس : سیستم عامل گیکس (Gix OS) توسط تعدادی از کاربران گیلانی و بر پایه سیستم عامل دبیان و با متد لینوکس از پایه ساخته شده است. گیکس از ترکیب سه واژه انگلیسی linux,Guilan و Geek تشکیل شده است.در تاریخ 13 مهر 1391 نسخه 9 سیستم عامل گیکس از سوی گروه کاربران گنولینوکس گیلان به طور رسمی جهت تست و استفاده گسترش دهندگان با اسم رمز وارش (به معنای: باران)در همایش اولین انتشار این سیستم عامل، در شهر رشت منتشر شد. همزمان با انتشار این سیستم عامل وبگاه آن به نشانی GixOs.ir جهت معرفی، رفع باگ، پشتیبانی و ... در دسترس کاربران قرار گرفت.سیستم عامل گیکس با ویژگی های همچون نصاب فارسی، مستندات آموزشی فارسی چند رسانه ای، استفاده از برنامه های کاربردی گنولینوکس، قلم های فارسی، تقویم فارسی، لغت نامه و ... منتشر شده است که در بین خیل عظیم نسخه های موجود برخی از ویژگی های معرفی شده، منحصر به فرد می باشد. ( به نقل از ویکیپدیا فارسی )

-

جبیر او اس Jabir OS : سیستم عامل جبیر یا جبیر او اس گنو/لینوکس یک توزیع ساده و کارامد مبتنی بر اوبونتو بوده و توسط تیمی از نوجوانان توسعه می یابد. ( به نقل از ویکیپدیا)

-

زمین Xamin : زمین، یک سیستم عامل خاص کارساز برپایه توزیع بالادست دبیان است که با توجه به نیازهای بومی و یا خاص مراکز مختلف، بومی سازی شده است. این سیستم عامل کاملا آزاد و متن باز است و به شکل آزاد و متن باز توسعه داده خواهدشد. ( به نقل از وب سایت زمین ) شما می توانید لیستی از کلیه توزیع های عمومی لینوکس را از طریق وب سایت www.distrowatch.com مشاهده کنید.

منظور از FSF و GNU در لینوکس چیست؟

اما چیزی که ما امروزه به عنوان پروژه GNU می شناسیم از سال 1983 توسط شخصی به نام ریچارد استالمن با معرفی یک سیستم عامل رایگان به نام GNU شروعشد که یک سیستم عامل شبیه به Unix بود. بعدها چیزی که امروزه ما به عنوان GNU//Linux می شناسیم در سال 1984 معرفی شد و تقریبا یکسال بعد از معرفی GNU بود که این دو چیز با هم یکپارچه شدند.

پروژه GNU در حقیقت پروژه ای است که در آن نرم افزارهای رایگان برای سیستم عامل های رایگانی مثل لینوکس طراحی و تولید می شود و بصورت کاملا رایگان برای استفاده عموم قرار می گیرند.اگر نرم افزاری توسط لیسانس یا با استفاده از نام پروژه GNU تولید شود به این معناست که شما می توانید سورس کدهای این نرم افزار را بصورت رایگان دریافت کنید ، تغییرات دلخواه خود را بر روی آن انجام دهید و یا حتی کدهای آن را بصورت دلخواه تغییر دهید.

در حال حاضر برنامه نویس ها ، شرکت ها و حتی ارگان های زیادی بر روی پروژه لینوکس کار می کنند اما در حال حاضر فقط یک محل است که بر روی پروژه GNU بصورت متمرکز کار می کند و ما آن را به عنوان Free Software Foundation یا FSF می شناسیم ، این بنیاد بیشتری ابزارهای موجود در لینوکسی که در حال حاضر استفاده می کنیم را تولید و پشتیبانی می کند ، فراموش نکنید که لینوکسی که استفاده می کنیم بدون FSF به مشکلات زیادی می خورد و به همین دلیل است که FSF باعث پیشرفت و گسترش لینوکس شده است و فلسفه لینوکس که سیستم عامل سورس باز در کنار نرم افزار سورس باز است با این بنیاد کامل می شود.

اولین هسته لینوکس در سال 1991 توسط یک فارق التحصیل دانشگاهی رشته کامپیوتر به نام لینوس توروالدز ایجاد شد و فقط یک هسته سیستم عامل بدون نرم افزار بود ، هدف اصلی لینوس توروالدز ارائه کردن یک سیستم عامل رایگان و قابل تغییر بود اما برای این سیستم عامل نرم افزار نیز لازم بود و در آن زمان نرم افزار رایگان چندان عمومیت نداشت و در همین موقع بود که او با ریچارد استالمن همکار شد ، این شروع پروژه GNU//Linux بود ، یعنی سیستم عامل رایگان در کنار نرم افزار رایگان قرار گرفت.

بنیاد نرم افزارهای رایگان یا همان Free Software Foundation در سال 1985 شروع به کار کرد. FSF به کاربران این اجازه را می داد که بتوانند نرم افزارهای کامپیوتری را بصورت رایگان استفاده کنند ، کپی کنند ، تغییر دهند و در نهایت توزیع کنند. FSF به شدت باعث ترویج داده شدن فرهنگ تولید و توسعه نرم افزارهای رایگان و آزاد متن که در اصطلاح Open Source گفته می شوند شد و امروزه شاهد این هستیم که بیشتر نرم افزارهایی که برای لینوکس نوشته می شوند از طریق این بنیاد و تحت پروژه GNU//Linux معرفی می شوند. برای کسب اطلاعات بیشتر در خصوص FSF و GNU می توانید به وب سایت های www.gnu.org و www.fsf.org مراجعه کنید.

واژه Free یا آزاد در Free Software یا نرم افزار آزاد در حقیقت به معنی اختیار است نه قیمت ، شاید اگر بخواهیم واژه آزاد متن را استفاده کنیم بهترین مثال برای درک آن سخنرانی آزاد است که شما اختیار دارید راجع به هر چیزی که دوست دارید صحبت کنید. Free در واژه Free Software در واقع به این معنی است که شما در اجرا کردن ، کپی کردن ، توزیع کردن ، تغییر دادن و توسعه دادن یک نرم افزار اختیار کامل دارید. البته بد نیست نگاهی به مقاله خودم به نام تفاوت بین Freeware و Open Source بیندازید تا تفاوت این دو مفهوم را نیز بهتر درک کنید ، در هر صورت آزادی نرم افزار یا Free Software به چهار نوع آزادی و اختیار در حوزه تولید نرم افزار اشاره می کند که به ترتیب زیر هستند :

- آزادی شماره 0 : آزادی و اختیار کامل در اجرای نرم افزار با هر هدفی ( حتی اهداف مخرب )

- آزادی شماره 1 : آزادی و اختیار کامل در خصوص مطالعه در خصوص نحوه اجرای یک نرم افزار و تغییر دادن آن بر اساس نیاز خود ، طبیعی است که برای داشتن آزادی شماره 1 در این بنیاد دسترسی به سورس کدهای نرم افزار یک پیش شرط است.

- آزادی شماره 2 : آزادی و اختیار کامل برای توزیع کپی های نرم افزار برای دیگران

- آزادی شماره 3 : آزادی و اختیار کامل برای توسعه نرم افزار و ارائه کردن نسخه تغییر یافته نرم افزار برای عموم ، طبیعی است برای این موضوع نیز داشتن دسترسی کامل به سورس کدهای نرم افزار یک پیش شرط است

تا اینجا فکر می کنم تا حدودی مفهوم GNU را درک کرده باشید ، امیدوارم مورد توجه شما قرار گرفته باشد ، بحث در این خصوص بسیار زیاد است و دوستان زیادی هستند که تجریبات و اطلاعات بسیار مفیدی در این خصوص دارند ، امیدوارم بتوانیم ما نیز مانند پروژه GNU یک پروژه ایرانی GNU در توسینسو در آینده ایجاد کنیم ، خوشحال می شویم در ادامه از نظرات شما عزیزان استفاده کنیم.

آموزش راه اندازی NAT Extendable در Cisco IOS

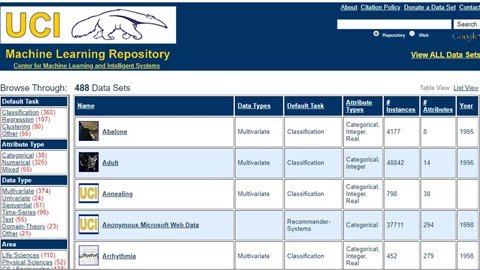

آموزش راه اندازی NAT Extendable در Cisco IOS مجموعه داده یا دیتاست در یادگیری ماشین چیست؟

مجموعه داده یا دیتاست در یادگیری ماشین چیست؟ دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید

دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید شبکه چیست؟ تعریف انواع شبکه های کامپیوتری به زبان ساده

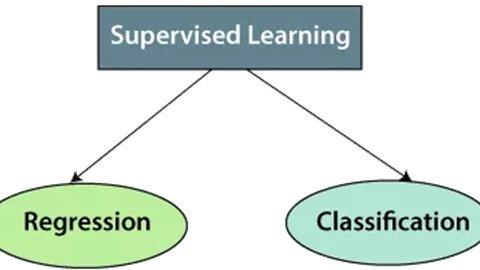

شبکه چیست؟ تعریف انواع شبکه های کامپیوتری به زبان ساده یادگیری ماشین با نظارت | Supervised Machine Learning چیست ؟

یادگیری ماشین با نظارت | Supervised Machine Learning چیست ؟ RedHat چیست؟ معرفی لینوکس توزیع RHEL به زبان بسیار ساده

RedHat چیست؟ معرفی لینوکس توزیع RHEL به زبان بسیار ساده سی شارپ چیست؟ معرفی کامل C# به همراه مزایا ، معایب و کاربردها

سی شارپ چیست؟ معرفی کامل C# به همراه مزایا ، معایب و کاربردها معرفی دوره های آموزشی هک وب سایت یا تست نفوذ وب + نقشه راه

معرفی دوره های آموزشی هک وب سایت یا تست نفوذ وب + نقشه راه معرفی 11 جایگزین گوگل آنالیتیکس | Google Analytics در تحلیل وب

معرفی 11 جایگزین گوگل آنالیتیکس | Google Analytics در تحلیل وب یادگیری ماشین بدون نظارت | Unsupervised Machine Learning چیست ؟

یادگیری ماشین بدون نظارت | Unsupervised Machine Learning چیست ؟ 5 روش یادگیری و آموزش شبکه ، امنیت و لینوکس از زبان محمد نصیری

5 روش یادگیری و آموزش شبکه ، امنیت و لینوکس از زبان محمد نصیری